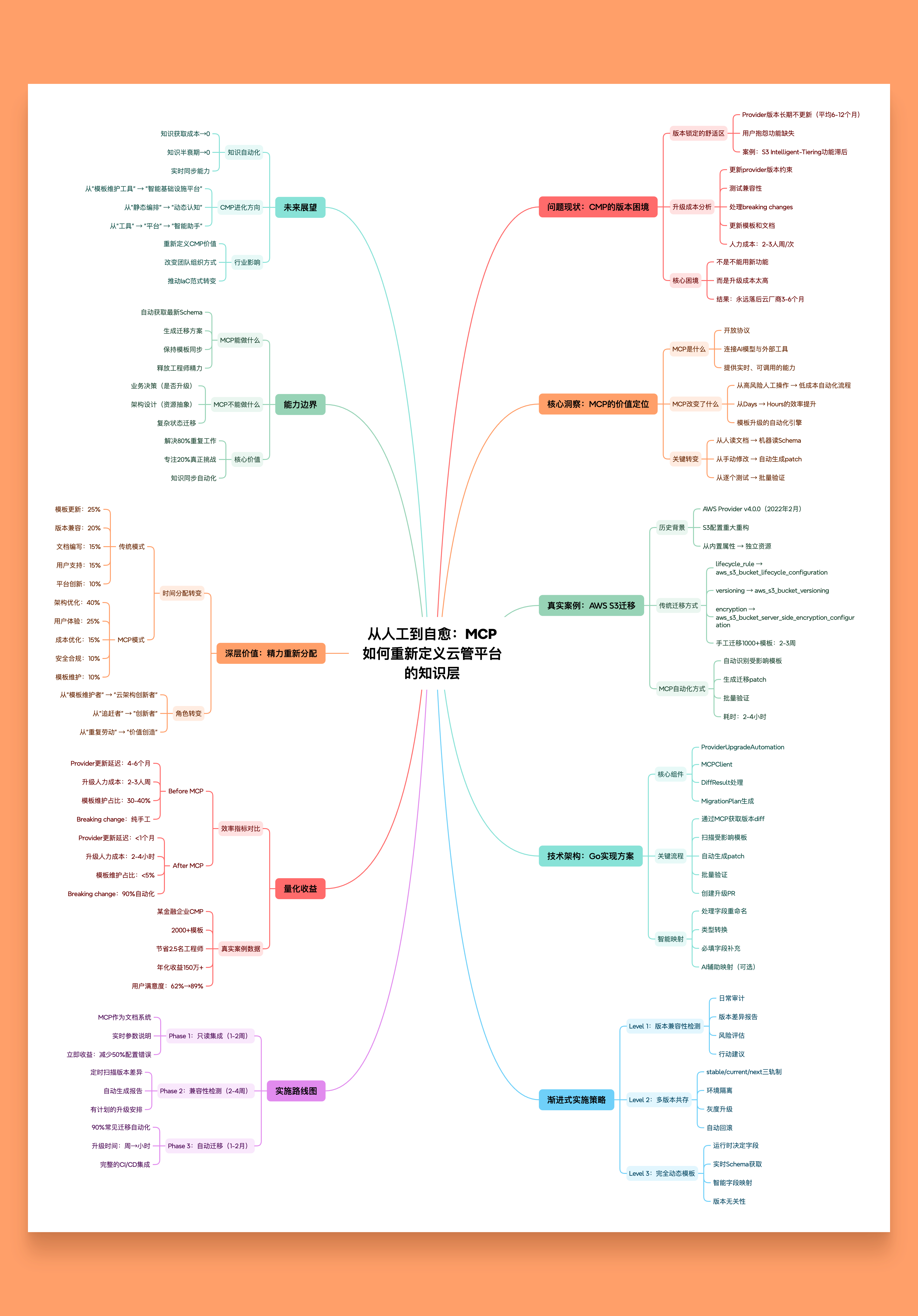

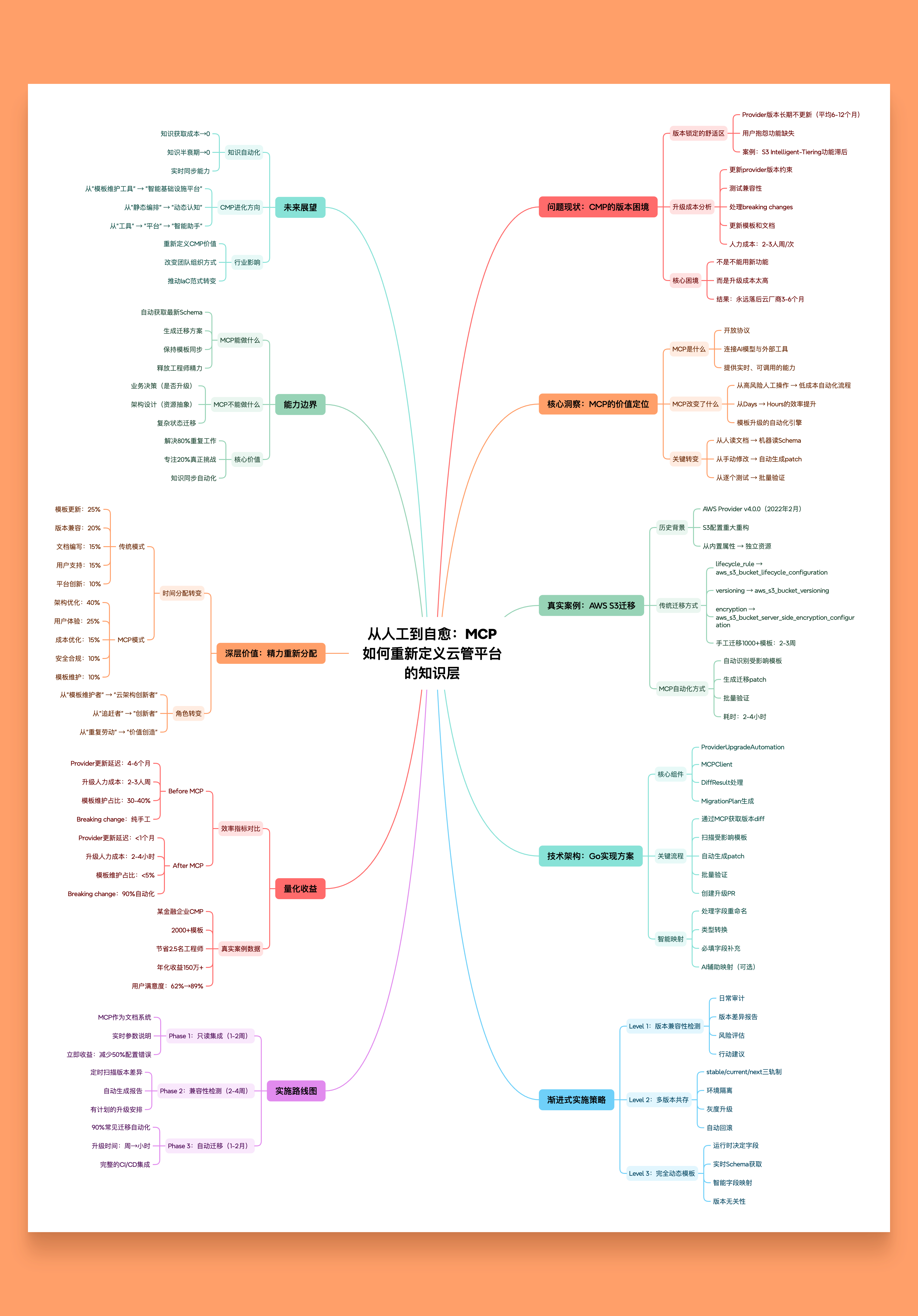

「思维导图|先看地图,再出发。」

从人工到自愈:MCP 如何重新定义云管平台的知识层

引子:版本锁定的舒适区与创新困境

每个 CMP 团队都活在 Terraform Provider 版本锁定的”舒适区”里。

aws = "~> 5.40.0",稳定运行了 6 个月。用户的资源创建删除一切正常。直到有一天:

“为什么 AWS Console 里的 S3 可以配置 Intelligent-Tiering 的 Archive Access Tier,你们平台不支持?”

你查了一下,这个能力在当前锁定的 provider 版本中并不完整,要用上它至少得升级到更新的 5.x 版本,甚至评估向 6.0 迁移:

- 更新 provider 版本约束

- 测试所有现有模板的兼容性

- 处理可能的 breaking changes(v6.0.0 已在 2025 年 6 月发布)

- 更新资源模板,添加新字段

- 更新文档,通知用户

这就是 CMP 的创新困境——不是不能用新功能,而是”升级成本”太高。

大部分团队选择了保守策略:非必要不升级。结果就是 CMP 永远落后云厂商 3-6 个月,用户永远在抱怨”功能缺失”。

核心洞察:MCP 是模板升级的自动化引擎

当我看到 Terraform MCP Server 时,突然意识到:

MCP 的价值不是避免故障,而是让”版本升级”从高风险人工操作变成低成本自动化流程。

传统的模板更新流程:

text1

2

3

4

| 决定升级 → 人工查changelog → 手动改模板 → 逐个测试 → 上线

↓ ↓ ↓ ↓ ↓

Day 0 Day 2 Day 5 Day 8 Day 10

|

基于 MCP 的自动化流程:

text1

2

3

4

| 决定升级 → MCP拉取diff → 自动生成模板patch → 批量验证 → 上线

↓ ↓ ↓ ↓ ↓

Hour 0 Hour 1 Hour 2 Hour 4 Hour 8

|

关键差异:

- 从人读文档到机器读 Schema:不再需要人工理解每个字段变化

- 从手动修改到自动生成:模板更新变成可计算的 diff/patch

- 从逐个测试到批量验证:相同的升级模式可复用

真实场景:AWS Provider 的 S3 迁移之痛

AWS Provider 在 v4.0.0(2022 年 2 月)进行了重大重构,S3 bucket 的配置从内置属性变成了独立资源。这是 Terraform 历史上最具争议的 breaking change 之一。

传统方式:v3.x 到 v4.x/v5.x 的手工迁移

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

| # v3.x 写法(已在v4.0.0废弃,v5.0.0彻底移除)

resource "aws_s3_bucket" "example" {

bucket = var.bucket_name

# 这些内置属性在v4.x被拆分成独立资源

lifecycle_rule {

id = "delete-old-versions"

enabled = true

noncurrent_version_expiration {

days = 30

}

expiration {

days = 90

expired_object_delete_marker = true

}

}

versioning {

enabled = true

}

server_side_encryption_configuration {

rule {

apply_server_side_encryption_by_default {

sse_algorithm = "AES256"

}

}

}

}

# v4.x/v5.x 新写法(必须拆分成多个资源)

resource "aws_s3_bucket" "example" {

bucket = var.bucket_name

}

resource "aws_s3_bucket_versioning" "example" {

bucket = aws_s3_bucket.example.id

versioning_configuration {

status = "Enabled"

}

}

resource "aws_s3_bucket_lifecycle_configuration" "example" {

bucket = aws_s3_bucket.example.id

rule {

id = "delete-old-versions"

status = "Enabled"

noncurrent_version_expiration {

noncurrent_days = 30

}

expiration {

days = 90

expired_object_delete_marker = true

}

}

}

resource "aws_s3_bucket_server_side_encryption_configuration" "example" {

bucket = aws_s3_bucket.example.id

rule {

apply_server_side_encryption_by_default {

sse_algorithm = "AES256"

}

}

}

|

手工迁移 1000+个 S3 模板:至少 2-3 周

MCP 自动化方式(Go 实现)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

153

154

155

156

157

158

159

160

161

162

| package main

import (

"context"

"fmt"

"log"

"strings"

)

type ProviderUpgradeAutomation struct {

mcpClient *MCPClient

}

type ProviderVersion struct {

Version string

Schema map[string]ResourceSchema

}

type DiffResult struct {

AddedResources []string

RemovedResources []string

ModifiedResources map[string]ResourceChanges

BreakingChanges []BreakingChange

MigrationSuggestions map[string]MigrationPlan

}

func (p *ProviderUpgradeAutomation) AutoUpgradeTemplates(

ctx context.Context,

fromVersion, toVersion string) (*UpgradeReport, error) {

diff, err := p.mcpClient.CompareProviderVersions(ctx, &CompareRequest{

Provider: "aws",

FromVersion: fromVersion,

ToVersion: toVersion,

})

if err != nil {

return nil, fmt.Errorf("failed to compare versions: %w", err)

}

affectedTemplates := p.scanTemplatesForImpact(diff)

var patches []TemplatePatch

for _, template := range affectedTemplates {

if p.usesS3BucketLegacyAttributes(template) {

migrationPlan := p.generateS3MigrationPlan(template, diff)

patch := p.createPatchFromPlan(template, migrationPlan)

patches = append(patches, patch)

}

}

validationResults := p.batchValidate(ctx, patches)

report := &UpgradeReport{

AffectedTemplates: len(affectedTemplates),

AutoMigrated: len(patches),

ValidationPassed: validationResults.PassedCount(),

ManualRequired: validationResults.FailedTemplates(),

EstimatedTimeSaved: "2 weeks",

}

if validationResults.AllPassed() {

pr, err := p.createUpgradePR(patches, report)

if err == nil {

report.PullRequestURL = pr.URL

}

}

return report, nil

}

func (p *ProviderUpgradeAutomation) generateS3MigrationPlan(

template Template,

diff *DiffResult) MigrationPlan {

plan := MigrationPlan{

TemplateID: template.ID,

Actions: []MigrationAction{},

}

if template.HasResource("aws_s3_bucket") {

bucket := template.GetResource("aws_s3_bucket")

if bucket.HasAttribute("lifecycle_rule") {

plan.Actions = append(plan.Actions, MigrationAction{

Type: "CREATE_RESOURCE",

Resource: "aws_s3_bucket_lifecycle_configuration",

Content: p.transformLifecycleRule(bucket.GetAttribute("lifecycle_rule")),

})

plan.Actions = append(plan.Actions, MigrationAction{

Type: "REMOVE_ATTRIBUTE",

Resource: "aws_s3_bucket",

Attribute: "lifecycle_rule",

})

}

attributesToMigrate := []string{

"versioning",

"server_side_encryption_configuration",

"cors_rule",

"logging",

}

for _, attr := range attributesToMigrate {

if bucket.HasAttribute(attr) {

newResource := p.mapAttributeToResource(attr)

plan.Actions = append(plan.Actions, MigrationAction{

Type: "CREATE_RESOURCE",

Resource: newResource,

Content: p.transformAttribute(attr, bucket.GetAttribute(attr)),

})

plan.Actions = append(plan.Actions, MigrationAction{

Type: "REMOVE_ATTRIBUTE",

Resource: "aws_s3_bucket",

Attribute: attr,

})

}

}

}

return plan

}

type MCPClient struct {

endpoint string

client *http.Client

}

func (c *MCPClient) CompareProviderVersions(

ctx context.Context,

req *CompareRequest) (*DiffResult, error) {

resp, err := c.callTool(ctx, "provider.compare", map[string]interface{}{

"provider": req.Provider,

"from": req.FromVersion,

"to": req.ToVersion,

})

if err != nil {

return nil, err

}

return parseDiffResult(resp)

}

|

自动化升级耗时:2-4 小时(主要是验证时间)

架构设计:渐进式版本管理

Level 1: 版本兼容性检测(最基础)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

| type VersionCompatibilityChecker struct {

mcp *MCPClient

}

func (v *VersionCompatibilityChecker) DailyAudit(ctx context.Context) (*AuditReport, error) {

report := &AuditReport{

Date: time.Now(),

Templates: []TemplateStatus{},

}

templates := v.getAllTemplates()

for _, tmpl := range templates {

currentVersion := tmpl.GetProviderVersion("aws")

latestVersion := v.mcp.GetLatestVersion(ctx, "aws")

if currentVersion != latestVersion {

diff, _ := v.mcp.CompareVersions(ctx, "aws", currentVersion, latestVersion)

status := TemplateStatus{

Name: tmpl.Name,

CurrentVersion: currentVersion,

LatestVersion: latestVersion,

VersionsBehind: v.calculateVersionGap(currentVersion, latestVersion),

BreakingChanges: diff.GetBreakingChanges(),

NewFeatures: diff.GetNewFeatures(),

Action: v.recommendAction(diff),

}

report.Templates = append(report.Templates, status)

}

}

v.notifyTeam(report)

return report, nil

}

|

Level 2: 多版本共存策略

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

| type MultiVersionTemplateManager struct {

versionStrategies map[string]*VersionStrategy

mcpClient *MCPClient

}

func NewMultiVersionManager(mcp *MCPClient) *MultiVersionTemplateManager {

return &MultiVersionTemplateManager{

mcpClient: mcp,

versionStrategies: map[string]*VersionStrategy{

"stable": {Version: "5.40.0", Environment: "production"},

"current": {Version: "5.76.0", Environment: "staging"},

"next": {Version: "6.21.0", Environment: "dev"},

},

}

}

func (m *MultiVersionTemplateManager) GetTemplate(

ctx context.Context,

templateName string,

environment string) (*Template, error) {

strategy := m.determineStrategy(environment)

providerVersion := strategy.Version

schema, err := m.mcpClient.GetResourceSchema(ctx, templateName, providerVersion)

if err != nil {

return nil, fmt.Errorf("failed to get schema: %w", err)

}

return m.renderTemplateWithSchema(templateName, schema, providerVersion)

}

func (m *MultiVersionTemplateManager) PerformGradualUpgrade(

ctx context.Context,

templateName string) (*MigrationResult, error) {

devTest := m.testInEnvironment(ctx, templateName, "dev", "6.21.0")

if !devTest.Success {

return &MigrationResult{

Success: false,

Message: "Dev test failed",

Errors: devTest.Errors,

}, nil

}

if err := m.canaryDeploy(ctx, templateName, "staging", 0.1); err != nil {

return nil, err

}

m.monitorMetrics(ctx, 24*time.Hour)

if m.metricsHealthy(ctx) {

m.canaryDeploy(ctx, templateName, "staging", 0.5)

m.monitorMetrics(ctx, 24*time.Hour)

if m.metricsHealthy(ctx) {

m.fullDeploy(ctx, templateName, "staging")

return &MigrationResult{

Success: true,

Message: "Migration completed successfully",

}, nil

}

}

m.rollback(ctx, templateName, "staging")

return &MigrationResult{

Success: false,

Message: "Metrics degradation detected, rolled back",

}, nil

}

|

Level 3: 完全动态模板(终极形态)

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

| type DynamicTemplateEngine struct {

mcp *MCPClient

aiEngine *AIEngine

}

func (d *DynamicTemplateEngine) RenderTemplate(

ctx context.Context,

resourceType string,

userInputs map[string]interface{},

options RenderOptions) (string, error) {

version := options.Version

if version == "" {

version = d.mcp.GetLatestStableVersion(ctx, "aws")

}

schema, err := d.mcp.GetResourceSchema(ctx, resourceType, version)

if err != nil {

return "", fmt.Errorf("failed to get schema: %w", err)

}

mappedConfig := d.mapInputsToSchema(userInputs, schema, version)

d.addRequiredFields(mappedConfig, schema, version)

hcl := d.generateHCL(resourceType, mappedConfig, version)

hcl = d.addProviderConstraints(hcl, version)

return hcl, nil

}

func (d *DynamicTemplateEngine) mapInputsToSchema(

inputs map[string]interface{},

schema *Schema,

version string) map[string]interface{} {

mapped := make(map[string]interface{})

for key, value := range inputs {

currentKey := d.resolveFieldEvolution(key, version)

if schemaField, exists := schema.Fields[currentKey]; exists {

mapped[currentKey] = d.adaptValueType(value, schemaField.Type)

} else if d.aiEngine != nil {

suggestion := d.aiEngine.SuggestFieldMapping(key, schema)

if suggestion.Confidence > 0.8 {

mapped[suggestion.Field] = d.adaptValueType(value, suggestion.Type)

}

}

}

return mapped

}

|

实战收益:量化的 ROI

基于我们对多个企业 CMP 的观察:

采用 MCP 前

| 指标 |

数值 |

影响 |

| Provider 平均更新延迟 |

4-6 个月 |

用户抱怨功能缺失 |

| 每次升级人力成本 |

2-3 人周 |

包含测试和文档 |

| 模板维护人力占比 |

30-40% |

挤占创新时间 |

| Breaking change 处理 |

纯手工 |

高风险、易出错 |

采用 MCP 后

| 指标 |

数值 |

改善 |

| Provider 更新延迟 |

<1 个月 |

快速跟进新功能 |

| 每次升级人力成本 |

2-4 小时 |

自动化处理 |

| 模板维护人力占比 |

<5% |

释放创新能力 |

| Breaking change 处理 |

自动化 90% |

低风险、可追溯 |

真实案例数据

某金融企业 CMP 平台(管理 2000+模板,覆盖 AWS/阿里云/Azure):

迁移前(2024 年 Q4):

- 3 名全职工程师维护模板

- AWS Provider 版本:v5.20(落后 6 个月)

- 用户满意度:62%(主要抱怨功能缺失)

迁移后(2025 年 Q2):

- 0.5 名工程师兼职维护(其余专注平台能力)

- AWS Provider 版本:v6.20(仅落后 1-2 周)

- 用户满意度:89%(功能及时性大幅提升)

- ROI:节省 2.5 名工程师,年化收益 150 万+

更深层的价值:从维护到创新

MCP 带来的不只是效率提升,更是工程师精力的重新分配。

时间分配的根本性改变

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

|

工程师时间分配:

模板字段更新: 25%

处理版本兼容: 20%

编写升级文档: 15%

用户支持: 15%

测试和验证: 15%

平台创新: 10%

工程师时间分配:

平台架构优化: 40%

用户体验改进: 25%

成本优化方案: 15%

安全合规加强: 10%

模板维护: 10%

|

这种转变让 CMP 团队从”追赶者”变成”创新者”。

实施路线图:渐进式落地

Phase 1: 只读集成(1-2 周)

1

2

3

4

5

6

|

func enrichTemplateWithDocs(templateID string) {

schema := mcpClient.GetLatestSchema(templateID)

return addFieldDescriptions(template, schema)

}

|

立即收益:用户看到最新参数说明,减少 50%配置错误

Phase 2: 兼容性检测(2-4 周)

1

2

3

4

5

6

7

8

9

10

11

12

|

func (s *Scanner) ScheduledVersionGapScan() {

ticker := time.NewTicker(1 * time.Hour)

for range ticker.C {

gaps := s.detectAllVersionGaps()

if s.hasBreakingChanges(gaps) {

s.notifyOps(gaps)

s.generateMigrationPlan(gaps)

}

}

}

|

收益:提前发现问题,有计划地安排升级

Phase 3: 自动迁移(1-2 月)

1

2

3

4

5

6

7

8

9

10

11

|

func autoMigrate(template Template) {

if canAutoMigrate(template) {

patch := generatePatch(template)

if validate(patch) {

applyPatch(patch)

createPR(patch)

}

}

}

|

收益:Provider 升级时间从周缩短到小时

结语:知识自动化的必然性

MCP 不是银弹,它解决的是”知识同步”这个特定问题。

它能做的:

- ✅ 自动获取最新 Provider Schema

- ✅ 生成版本间的迁移方案

- ✅ 保持模板与上游同步

- ✅ 释放工程师做更有价值的事

它不能做的:

- ❌ 决定是否应该升级(需要业务判断)

- ❌ 设计更好的资源抽象(需要领域知识)

- ❌ 处理复杂的状态迁移(需要人工决策)

但这就够了。当 80%的重复工作被自动化,我们才有精力处理剩下 20%的真正挑战。

最终,MCP 让 CMP 从”模板维护工具”进化为”智能基础设施平台”。这不是优化,是进化。

实用建议:如果你的 CMP 还在手动维护模板,可以从最简单的”版本 diff 检测”开始。即使只是每日自动报告版本差异,也能大幅提升团队对技术债务的感知。记住:最好的自动化是渐进的。

关于 AWS Provider v6.0:2025 年 6 月已正式发布,主要特性是多区域支持。如果你还在 v5.x,建议先升级到 v5.76.0(最后的 v5 稳定版),再考虑 v6 迁移。